|

구글 광고 피싱 공격 대상 된 Bitwarden 암호 저장소 분석팀 2023.01.27 |

|

|

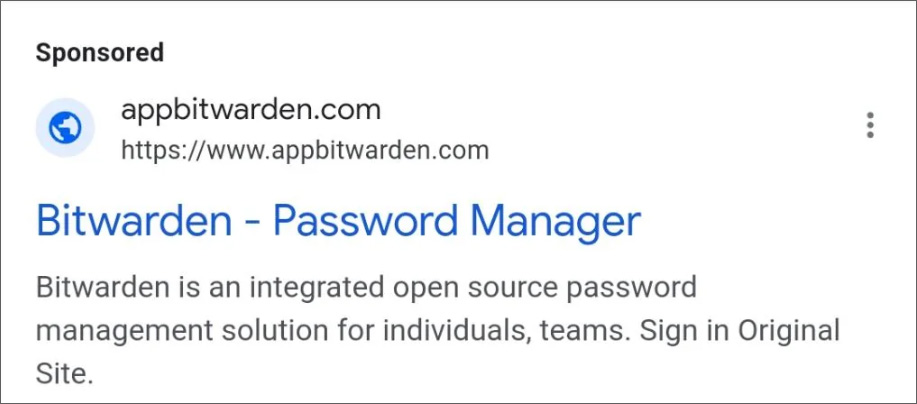

Bitwarden를 포함한 암호 저장소 서비스들이 암호 관리자의 자격 증명을 탈취하기 위한 Google 광고 피싱 캠페인의 표적이 되고 있다. 기업과 소비자가 각 사이트에서 고유한 암호를 사용하도록 함에 따라 암호 관리자를 사용하여 모든 암호를 추적하는 것이 필수 작업이 되었다. 그러나 로컬 암호 관리자를 사용하지 않는 한 대부분의 암호 관리자는 클라우드 기반으로 사용자가 웹사이트 및 모바일 앱을 통해 암호에 액세스할 수 있다. 이러한 암호는 일반적으로 사용자의 마스터 암호를 사용해 암호화된 형식으로 데이터를 보관하는 "암호 보관소"의 클라우드에 저장된다. 최근 LastPass의 보안 침해 사고와 Norton의 크리덴셜 스터핑 공격 피해는 마스터 암호가 암호 저장소의 약점임을 보여주었다. 이러한 이유로 위협 행위자가 암호 저장소의 로그인 자격 증명, 인증 쿠키를 대상으로 하는 피싱 페이지를 생성하는 것으로 보인다. 일단 액세스 권한을 얻으면 저장소에 대한 전체 액세스 권한을 갖게 된다. Bitwarden 사용자들은 "bitwarden 암호 관리자"에 대한 검색 결과에서 'Bitward - 암호 관리자'라는 내용의 Google 광고를 보기 시작했다. 해당 광고는 인터넷 커뮤니티 이용자 및 Bitwarden 포럼 사용자에게 표시되었다. 광고에 사용된 도메인은 'appbitwarden.com'이었고, 클릭 시 사용자를 'bitwardenlogin.com' 사이트로 리디렉션했다.

[그림1. Google Ads를 통해 확인할 수 있는 Bitwarden 피싱 사이트]

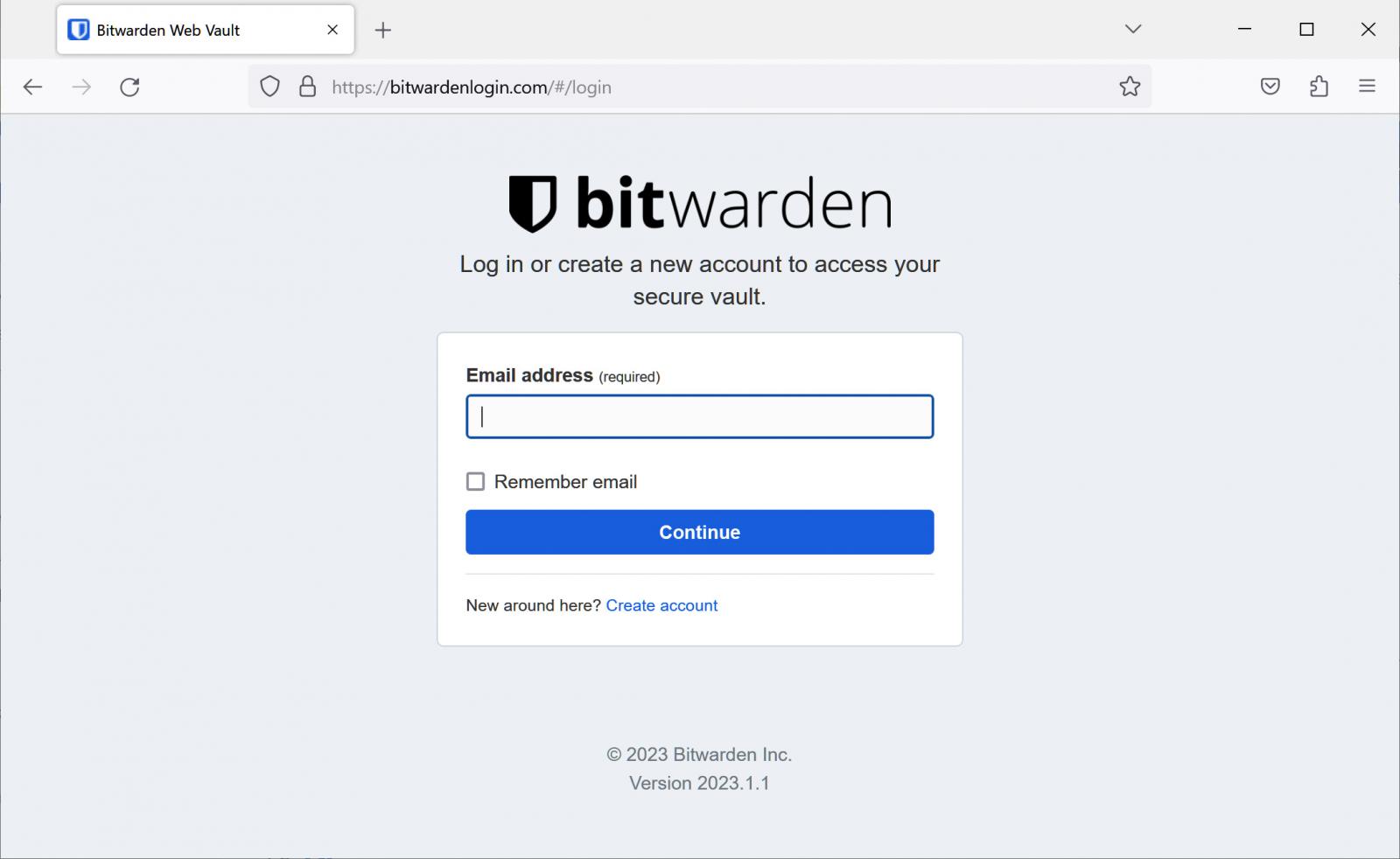

'bitwardenlogin.com'의 페이지는 아래와 같이 합법적인 Bitwarden Web Vault 로그인 페이지의 정확한 복제본이었다.

[그림2. Bitwarden 피싱 페이지]

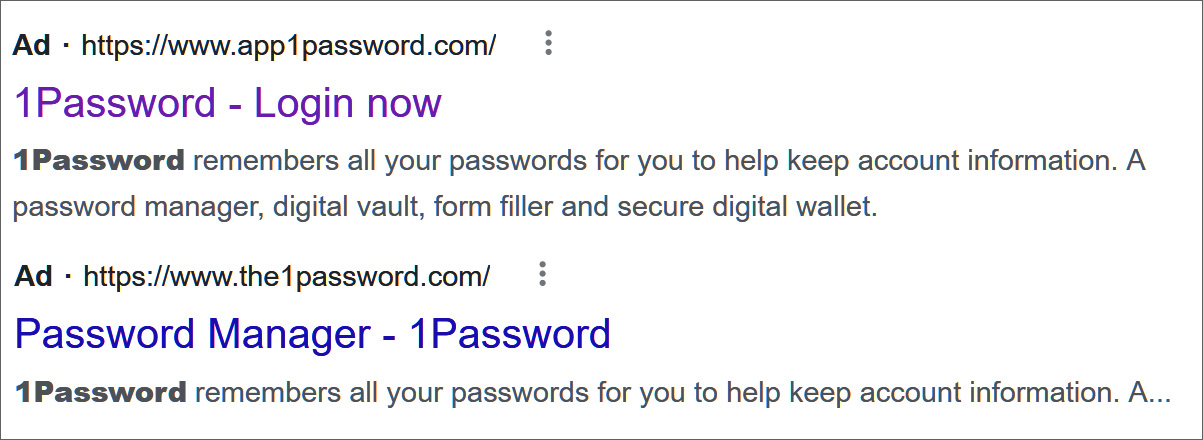

해당 피싱 페이지는 자격 증명이 제출되면 사용자를 합법적인 Bitwarden 로그인 페이지로 리디렉션한다. 그러나 초기 테스트에서는 가짜 자격 증명이 사용되었으며 실제 Bitwarden 테스트 로그인 자격 증명을 사용할 때는 페이지가 종료되었다. 이에 따라 피싱 페이지가 MFA 세션 쿠키(인증 토큰)를 도용하려고 시도하는지는 확인이 어려웠다. 피싱 페이지를 구별하는 방법에 대해 한 인터넷 커뮤니티 사용자는 "사람들은 URL을 보라고 하지만, 어느 것이 진짜인지 알기 어렵다."라고 말했다. 또한, Google Ads의 악성 피싱 페이지는 Bitwarden만이 대상이 아니다. 보안 연구원은 최근 1Password 암호 관리자의 자격 증명을 대상으로 하는 Google 광고를 발견했다.

[그림3. Google에서 홍보되고 있는 1Password 피싱 페이지]

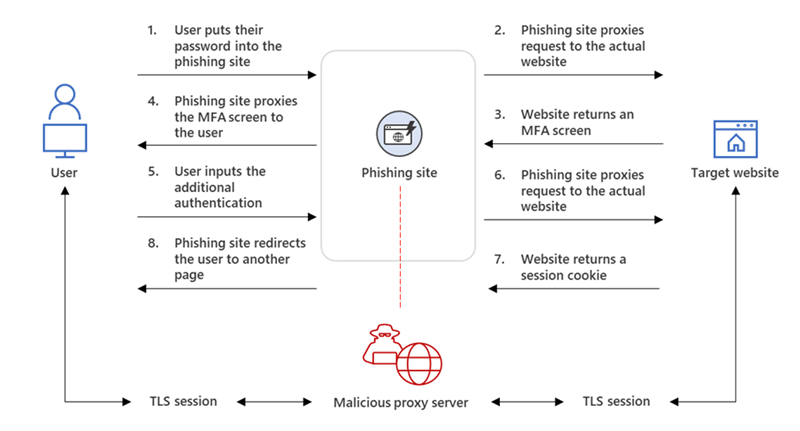

Google 검색 결과 광고 악용은 최근 사이버 보안 문제로 떠올랐다. 최근 연구에 따르면 공격자들은 Google 광고를 사용하여 기업 네트워크에 대한 초기 액세스, 자격 증명 도용, 피싱 공격을 위한 멀웨어 배포 캠페인을 진행하고 있다. 이를 방지하기 위해서는 가장 중요한 온라인 데이터가 포함된 암호 저장소를 사용하여 적절하게 보호하는 것이 중요하다. 가장 기본적인 보호 방법은 올바른 웹사이트에 자격 증명을 입력하고 있는지 확인하는 것이다. 그러나 피싱 사이트에서 실수로 자격 증명을 입력하는 경우를 대비해 다단계 인증을 구성해야 한다. 계정을 보호할 때 사용할 수 있는 MFA 인증 방법은 하드웨어 보안키, 인증 앱 및 SMS 인증이다. MFA 보호를 사용하더라도 사용자의 계정은 고급 AiTM(adversary-in-the-middle) 피싱 공격에 취약할 수 있다. AiTM 피싱 공격은 위협 행위자가 Evilginx2, Modlishka 및 Muraena 와 같은 특수 툴킷을 활용하여 대상 서비스에서 합법적인 로그처럼 프록시되는 피싱 랜딩 페이지를 만든다. 이 방법을 사용하면 피싱 페이지 방문자에게 Microsoft 365와 같은 합법적인 서비스의 로그인 양식이 표시된다. 자격 증명과 MFA 인증 코드를 입력하면 이 정보도 실제 사이트로 전달된다. 그러나 사용자가 로그인하고 합법적인 사이트에서 MFA 지원 세션 쿠키를 전송하면 피싱 툴킷이 토큰을 탈취할 수 있다.

[그림4. AiTM 피싱 공격의 흐름]

해당 토큰은 사전에 MFA를 통해 확인되었기 때문에 위협 행위자가 다시 MFA 인증을 수행할 필요 없이 계정에 로그인할 수 있다. 마이크로소프트는 7월에 이러한 유형의 공격이 10,000개의 조직에 대한 다단계 인증을 우회하는 데 사용되었다고 경고했다. 출처 https://www.bleepingcomputer.com/news/security/bitwarden-password-vaults-targeted-in-google-ads-phishing-attack/ |