|

북한 해커들이 크롬을 이용해 보안 연구원들을 공격 침해사고분석팀 2021.01.29 |

|

|

마이크로소프트가 수개월 동안 취약점 연구원들에 대한 표적 공격을 감시해왔으며, 이번 공격을 "ZINC"라는 이름의 북한 단체 때문이라고 발표해다.

이번 주 초 구글은 북한 정부가 지원하는 해킹그룹이 보안 연구원을 목표로 소셜네트워크를 이용하고 있다고 밝혔다.

공격의 일부로 위협 행위자는 연구원들에게 취약점 연구에 협력하도록 요청한 다음 사용자 지정 백도어 멀웨어로 컴퓨터를 감염시키려고 시도한다.

새로운 보고서에서, 마이크로소프트는 "Lazarus"로 잘 알려진 ZINC그룹을 추적해왔다고 말했다. 이 캠페인은 원래 마이크로소프트 Defender for Endpoint가 진행중인 공격을 감지한 후 그들에게 알려지게 되었다. 관찰 대상에는 펜 테스터, 민간 공격 보안 연구원, 보안 및 기술 회사 직원 등이 포함된다.

마이크로소프트 위협정보센터(MSTIC)팀은 그들이 탐지한 인프라, 악성코드 패턴, 계정 제휴 등을 토대로 공격 행위지가 북한 산하기관이자 국영 후원단체인 "ZINC"일 것으로 추측하고 있다.

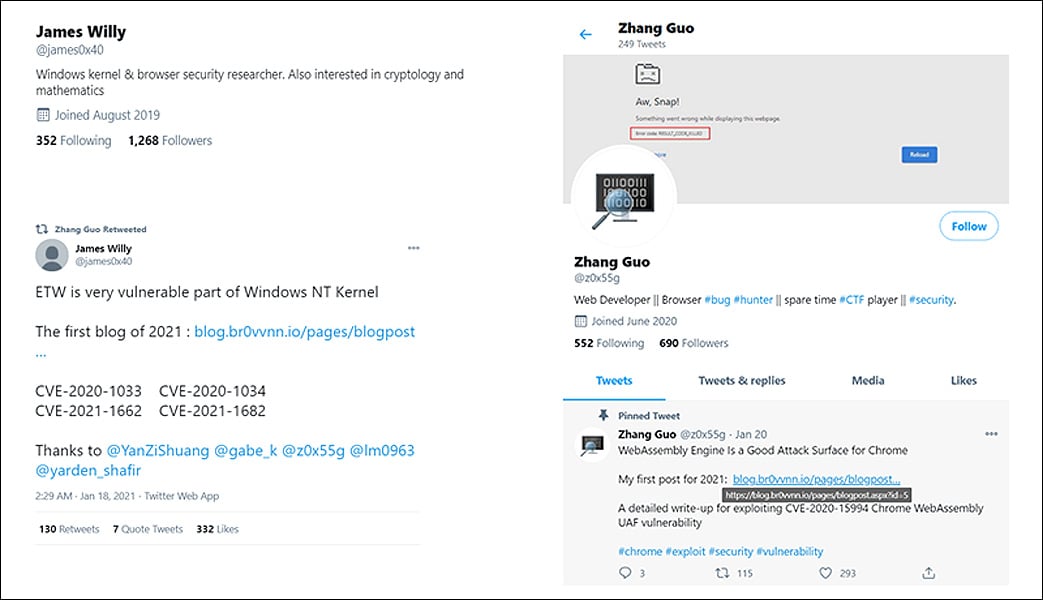

ZINC는 2020년 중반 SNS에 보안 컨텐츠를 리트윗하고, 취약점 연구에 관한 글을 올리는 등 트위터 보안 연구원 페르소나를 구축하였다.

[그림 1. ZINC의 트위터 게시글]

그들은 취약점에 대해 협력하고 연구를 이용하기 위해 보안 연구원들과 접촉하였다. 이에 동의한 연구원들을 대상으로 ZINC는 프로젝트를 컴파일할 때 실행될 악성 DLL이 포함된 비주얼 스튜디오 프로젝트를 전송했다.

이 DLL을 사용하면 공격자가 컴퓨터에서 정보를 검색하고 명령을 실행할 수 있는 백도어 악성코드를 설치할 수 있다.

이 C2채널을 통해 위협 행위자는 원격 명령을 실행하여 파일/디렉터리 및 실행 프로세스를 열거하고 IP주소, 컴퓨터 이름, NetBIOS 등 대상 장치에 대한 정보를 수집/업로드할 수 있다.

마이크로소프트는 이 외에도 Chrome의 0-day 공격을 사용하여 공격하는 것을 발견했다. 일부 사람들은 최신 패치가 완료된 시스템과 구글 크롬에서 특정 웹 사이트를 방문하는 것만으로 악성코드에 감염되었다.

DOS2RCE: A New Technique To Exploit V8 NULL Pointer Dereference Bug 라는 제목의 게시물이 2020년 10월 14일 트위터에 작성되었는데, 크롬 브라우저를 사용하는 사용자가 이 게시글을 클릭하고 난 후 컴퓨터에 ZINC의 악성 코드가 생성되었다.

만약 ZINC 소유의 블로그(brovvnn[.]io)에 접속 한 기록이 있다면, 즉시 바이러스 백신 검사를 실행하거나 보고서에 작성된 IOC가 컴퓨터에 있는지 살펴봐야 한다.

만약 IOC가 시스템에서 발견된다면 장치가 감염된 것으로 가정할 수 있다.

출처 |