|

Lebanese Cedar APT 그룹, 전 세계 통신사 및 ISP에 침입 침해사고분석팀 2021.01.29 |

|

|

Clearsky 연구원들은 Lebanese Cedar APT 그룹(Volatile Cedar)이 전 세계 기업을 대상으로 한 사이버 스파이 캠페인과 연계시켰다.

2012년부터 활발하게 활동했으며, 전문가들은 Hezbollah militant 그룹에 연결했다.

그룹의 활동은 2015년 Check-Point와 Kaspersky labs에 의해 처음 발견되었다. ClearSky 전문가들은 Lebanese Cedar 그룹을 통신 회사, 인터넷 서비스 제공 업체, 호스팅 제공 업체, 관리 호스팅, 애플리케이션 회사 침입과 연관시켰다.

2020년 초에 공격은 시작되었고, 위협 행위자들은 미국, 영국, 이집트, 이스라엘, 레바논, 요르단, 팔레스타인 자치정부, 사우디아라비아, UAE의 인터넷 서비스 제공 업체를 침해했다.

ClearSky가 발표한 보고서에는 "'Explosive RAT'을 피해자의 네트워크에 배포하는데 사용한 고유한 문자열이 있는 수정된 JSP 파일 브라우저를 기반으로, Lebanese Cedar에 의해 침해된 것으로 보이는 약 250개의 서버를 발견했다."라며, " 해킹을 당한 회사가 훨씬 더 많고 몇 개월과 몇 년에 걸쳐 이들 회사로부터 귀중한 정보를 빼돌린 것으로 평가하고 있다"고 말했다.

위협 행위자는 인텔리전스 수집 및 표적 기업의 민감한 데이터 도용에 중점을 둔다.

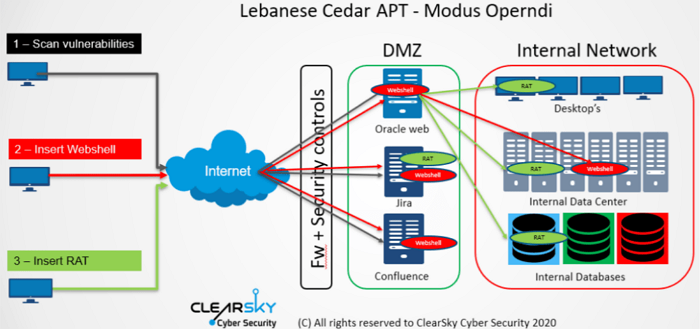

Lebanese Cedar는 오픈 소스 해킹 툴을 사용하여 인터넷에서 패치되지 않은 Atlassian 및 Oracle 서버를 검색한 다음 익스플로잇을 사용하여 서버에 액세스하고 웹 셸을 배포하여 대상 시스템의 기반을 확보했다.

공격자는 손상된 서버에서 취약한 버전의 서비스를 기반으로 중요한 1-day 취약점을 정기적으로 사용했으며, 해커가 악용한 1-day 취약점은 다음과 같다.

- Atlassian Confluence Server (CVE-2019-3396) - Atlassian Jira Server or Data Center (CVE-2019-11581) - Oracle 10g 11.1.2.0 (CVE-2012-3152)

[그림 1. Lebanese Cedar 작업 방식]

일단 표적 시스템을 뚫으면, 공격자는 ASPXSpy, Caterpiller 2, Mamad Warning과 같은 여러 웹 셸을 사용하여 작업을 수행했다. 또한, JSP 파일 브라우저라는 수정된 버전의 오픈 소스 도구를 사용하여 웹 기반 액세스를 얻고 원격 서버에 저장된 파일을 조작했다.

그리고 대상 네트워크 안으로 들어가면, 공격자는 Lebanese Cedar 그룹이 과거 공격에서 독점적으로 사용한 악성 프로그램인 Explosive RAT를 배포했다.

전문가들은 전 세계적으로 254개의 감염된 서버를 확인했는데, "그중 135개가 조사 과정에서 피해자의 네트워크에서 확인한 파일과 동일한 해시를 공유했다"고 말했다.

캠페인에 대한 자세한 내용은 IoC를 포함하여 ClearSky에서 발표한 분석에 포함되어 있다.

참고 https://securityaffairs.co/wordpress/113975/apt/lebanese-cedar-apt-attacks.html https://www.clearskysec.com/cedar/ |