|

NAT Slipstreaming 공격을 막기 위해 포트 차단을 진행한 구글 크롬 침해사고분석팀 2021.01.29 |

|

|

이제 Chrome은 NAT Slipstreaming 2.0 취약성으로부터 보호하기 위해 7개의 TCP 포트에서 웹 사이트 접근을 차단한다.

공용 IP주소의 양을 줄이고 보안을 강화하기 위한 방법의 일환으로 거의 모든 라우터와 방화벽에서 NAT 기능을 사용할 수 있다.

이 기능을 사용하면 라우팅할 수 없는 개인 IP주소를 사용하는 장치가 계속해서 인터넷 연결을 할 수 있다.

이 기능을 통해 라우터는 내부 장치에서 인터넷 요청을 추적하고 자체 공용 IP주소에서 요청을 할 수 있게되어 원격 컴퓨터가 응답하면 원래 요청을 한 내부 장치로 응답을 자동으로 다시 전달할 수 있게된다.

지난달 보안 연구원인 Sammy Kamkar와 Armis 연구원 Ben Seri와 Gregory Vishnipolsky는 새로운 버전의 NAT 슬립 스트리밍 공격을 공개했다.

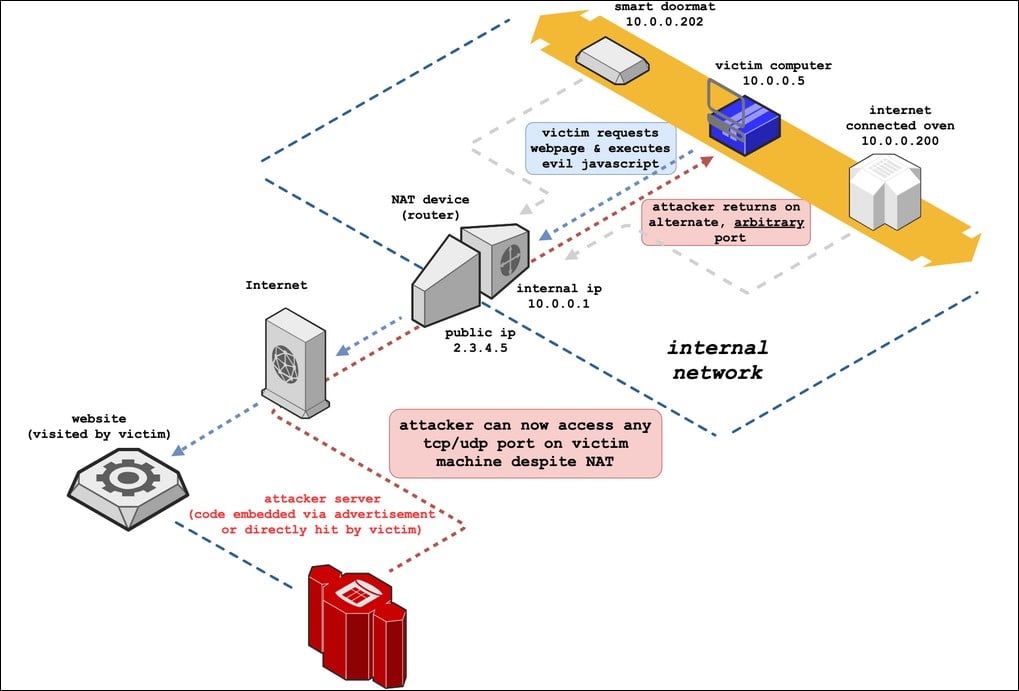

[그림1. NAT Slipstreaming 2.0 공격 개요]

이 취약점을 통해 웹 사이트는 방문자의 NAT 방화벽을 우회하여 방문자의 내부 네트워크에있는 TCP/UDP 포트에 액세스하는 조작된 응답을 보내는 악성 스크립트를 호스팅할 수 있다.

취약점이 처음 공개되었을 때 Google은 Chrome 87을 취약점으로부터 보호하기 위해 TCP 포트 5060 및 5061에 대한 HTTP 및 HTTPS 액세스를 차단한다고 밝혔다. 오늘 Google은 Chrome이 69, 137, 161, 1719, 1720, 1723 및 6566 TCP 포트에 대한 HTTP, HTTPS 및 FTP 액세스도 차단할 것이라고 발표했다.

"NAT Slipstream 2.0 공격은 악의적인 인터넷 서버가 NAT 장치 뒤의 사설 네트워크에있는 컴퓨터를 공격할 수 있도록 허용하는 일종의 크로스 프로토콜 요청 위조입니다. 공격은 포트 1720(H.323)에서 트래픽을 보낼 수 있는지 여부에 달려 있습니다." 라고 말했다.

Google은 Chrome 플랫폼 상태 사이트에서 "향후 공격을 방지하기 위해 이 조치는 NAT 기기에서 검사되는 것으로 알려져 유사한 악용 대상이 될 수 있는 여러 다른 포트도 차단합니다." 라고 설명한다.

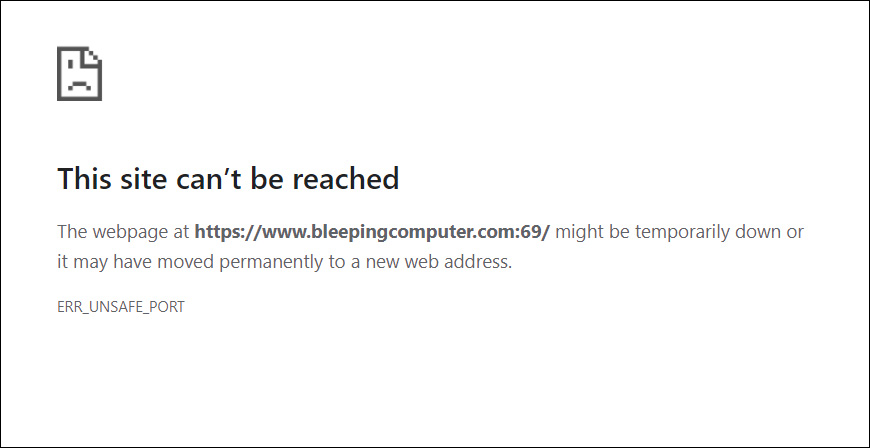

사용자가 이러한 포트를 사용하여 웹 사이트에 연결을 시도하면 Google 크롬은 사이트에 연결할 수 없다는 메시지와 'ERR_UNSAFE_PORT' 오류를 표시한다.

[그림2. 포트 69 접속 차단]

이러한 포트에서 실행되는 웹 사이트를 호스팅하는 경우 방문자가 애플리케이션에 계속 액세스 할 수 있도록 다른 포트로 전환해야한다.

FireFox, Edge 및 Safari 14.0.3은 이미 NAT 슬립 스트리밍 취약점에 대한 완화조치를 취했다.

Edge는 Chrome과 동일한 포트를 사용할 가능성이 높지만 현재 Safari 및 Firefox에서 어떤 포트가 차단되었는지는 알 수 없다.

출처 https://www.bleepingcomputer.com/news/security/google-chrome-blocks-7-more-ports-to-stop-nat-slipstreaming-attacks/ |