|

Gootkit 맬웨어가 REVil 랜섬웨어와 함께 다시 사용된다 침해사고분석팀 2020.12.01 |

|

|

1년 간의 휴가 끝에 Gootkit 정보 도용 트로이 목마가 독일을 표적으로 하는 캠페인에서 REVil 랜섬웨어와 함께 다시 나타났다.

Gootkit 트로이 목마는 위협 행위자에 대한 원격 액세스, 키 입력 캡처, 비디오 녹화, 이메일 및 비밀번호 도난, 온라인 뱅킹 자격 증명을 도용하기 위한 악성 스크립트를 삽입하는 등 다양한 악의적인 활동을 수행하는 Javascript 기반 맬웨어다.

지난해 Gootkit 공격자들은 MongoDB 데이터베이스에 대해 데이터 유출을 겪었다. 이 침해 사고 이후, Gootkit 맬웨어는 중단됐다고 여겨졌다.

지난 주, The Analyst로 알려진 보안 연구원은 독일을 겨냥한 공격에서 Gootkit 맬웨어가 다시 나타났다고 말했다.

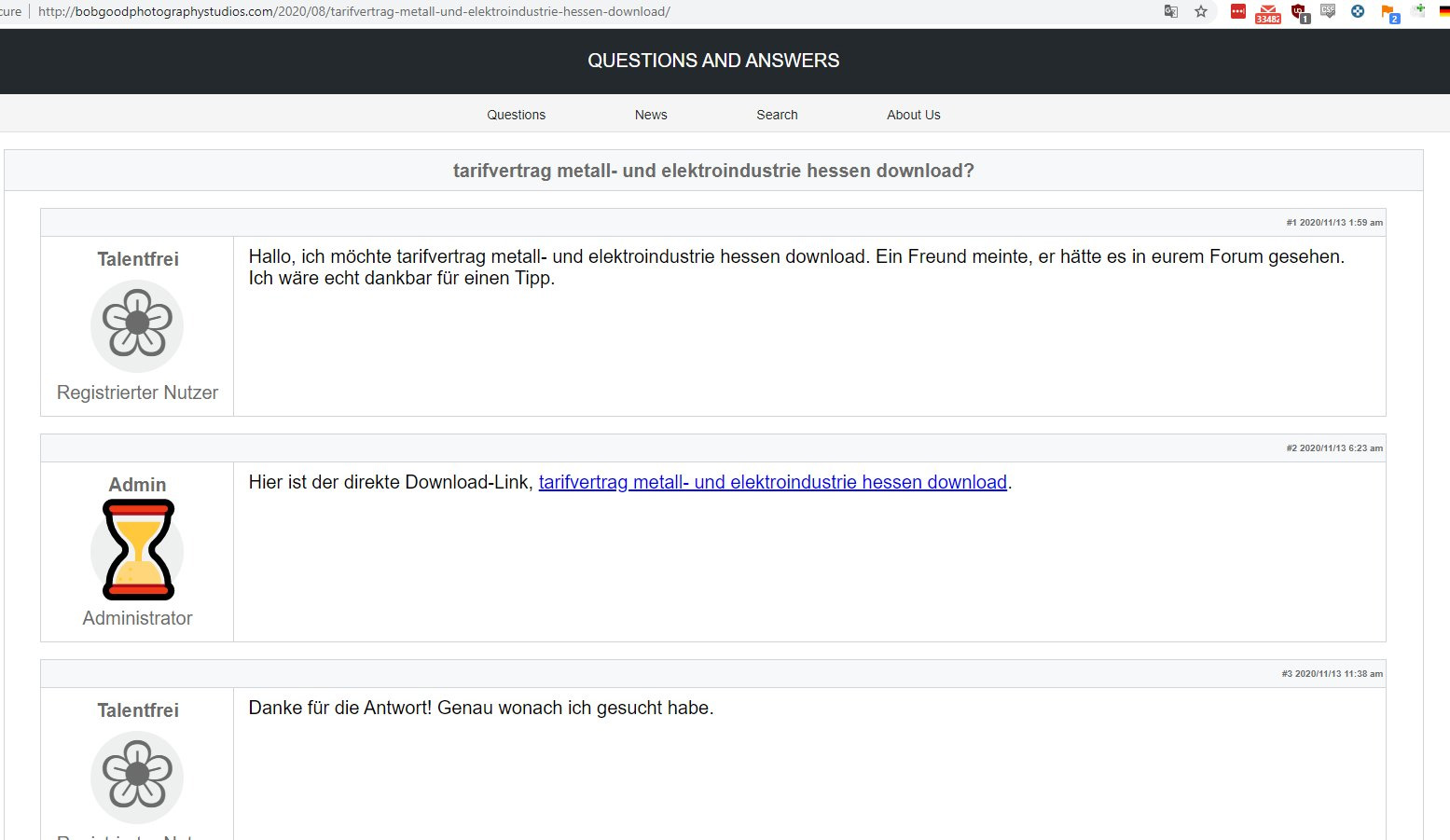

이번 신종 악성 캠페인에서는 공격자들이 WordPress 사이트를 해킹하고 SEO 중독을 활용해 방문자들에게 가짜 포럼 게시물을 게시하고 있다.

이런 게시물들은 가짜 양식이나 다운로드 링크가 있는 질문과 답변인 것처럼 가장한다.

[그림1. Gootkit 캠페인에 게시된 가짜 포럼 게시물]

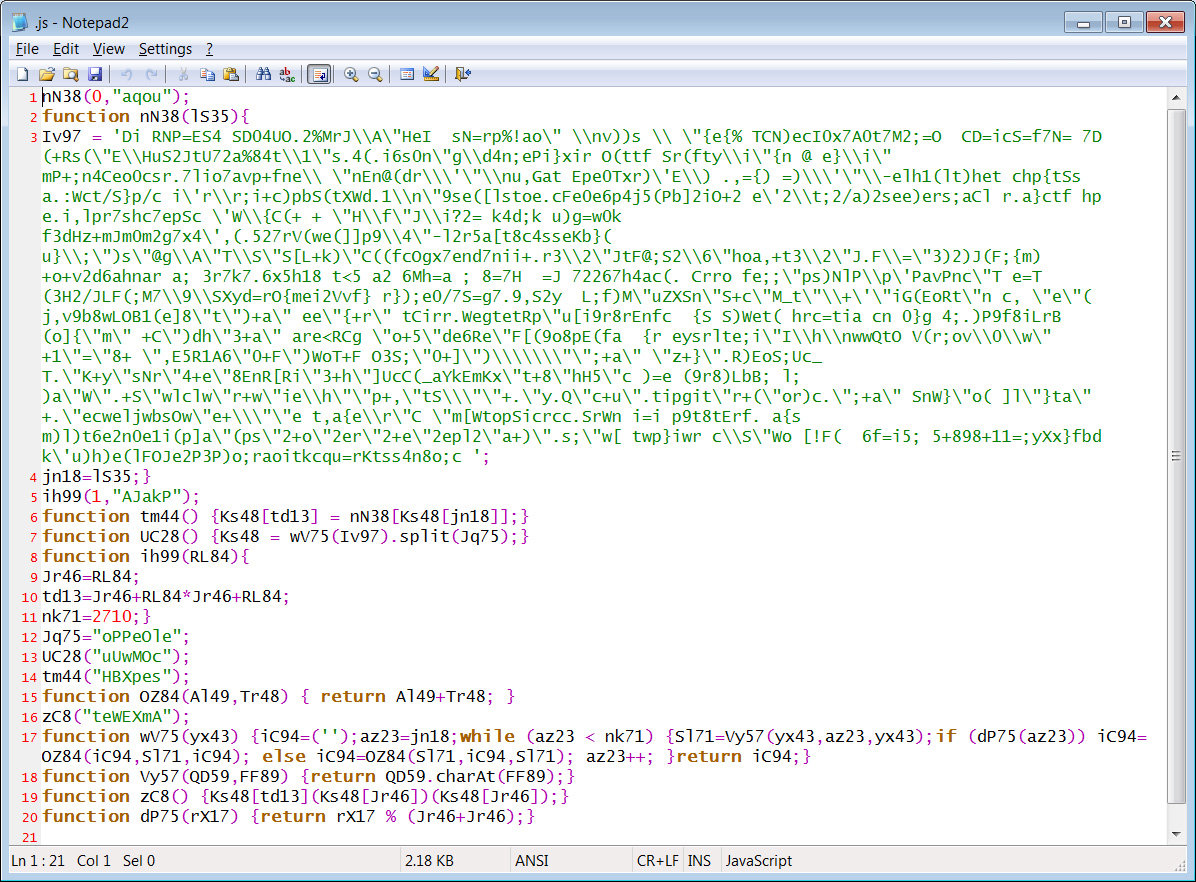

사용자가 링크를 클릭하면 Gootkit 맬웨어 또는 REVil 랜섬웨어를 설치하는 난독화 JS 파일이 포함된 ZIP 파일을 다운로드한다.

[그림2. 난독화된 JS 스크립트]

이와 동일한 배포 방식은 Gootkit이 사라진 시기인 2019년 9월에 REvil에서 사용되었다.

오늘 발표된 새로운 보고서에서 악성 JavaScript 페이로드들이 Gootkit 또는 REVil의 Fileless 공격을 수행할 것이라고 Malwarebytes의 연구원들은 설명한다.

JavaScript 스크립트가 실행되면 C&C 서버에 연결하고 악성 맬웨어 페이로드가 포함된 다른 스크립트를 다운로드한다.

Malwarebytes의 분석에서 이 페이로드는 보통 Gootkit이지만 경우에 따라서는 REVil 랜섬웨어이기도 했다.

JavaScript에는 Gootkit 또는 REVil 랜섬웨어의 로더일 수 있는 내장된 PE 페이로드와 함께 제공된다.

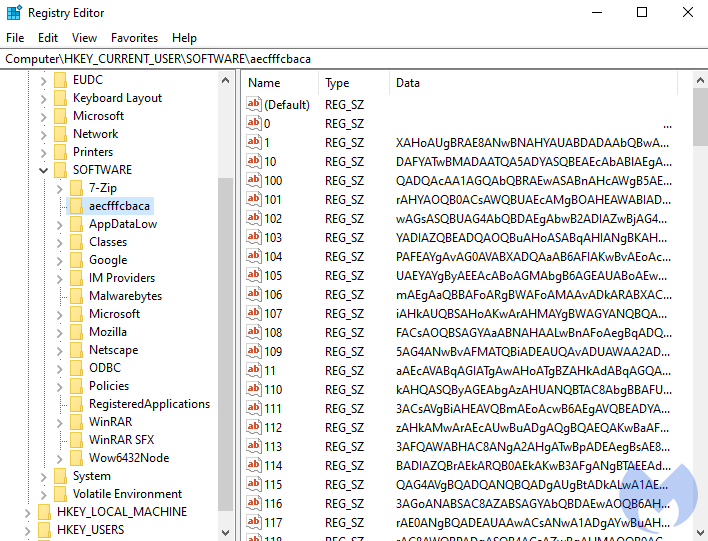

또한, 페이로드는 아래와 같이 텍스트 파일에 Base64 인코딩 또는 16진수 문자열로 저장되거나 수많은 Windows 레지스트리 값으로 분할된다.

[그림3. Windows 레지스트리에 저장된 페이로드]

공격자들은 탐지를 피하기 위해 여러 단계를 수행하는 영리한 로더를 사용하고 있으며, 보안 소프트웨어가 이를 감지해 제거할 수 없을 것이라고 Malwarebytes는 설명했다.

이 악의적인 캠페인을 테스트할 때 애널리스트가 발견한 흥미로운 사실은 레빌 감염이 이전 공격에서 사용된 몸값 노트를 떨어뜨렸다는 것이다.

해당 오류는 이전 버전의 REVil 랜섬웨어를 사용한 배포 캠페인과 새로운 버전으로 업데이트하는 것을 잊어버려서 발생했을 가능성이 높다.

출처 https://www.bleepingcomputer.com/news/security/gootkit-malware-returns-to-life-alongside-revil-ransomware/

|