카자흐스탄과 레바논 정부와 관련이 있는 것으로 의심되는 한 사이버스파이 단체가 13년 된 백도어 트로이 목마를 개조하여 다양한 산업에 대한 새로운 공격을 개시했다.

위협 행위자가 선정한 다른 업종으로는 칠레, 키프로스, 독일, 인도네시아, 이탈리아, 싱가포르, 스위스, 터키, 미국 등에 위치한 정부, 금융, 에너지, 식품 산업, 헬스케어, 교육, IT, 법률 기관이 있다.

연구진은 "유례하게 다양한 표적 시장과 장소들은 악성코드가 사내에서 개발되어 단일 기관이 사용하는 것이 아니라 제삼자가 공격적 사이버 운영을 촉진하기 위해 전 세계 정부 및 위협 행위자에게 판매한 공격적 인프라의 일부라는 이전의 가설을 뒷받침한다"고 말했다.

Dark Caracal이 Bandook RAT을 광범위하게 사용하여 전 세계적인 규모의 스파이 활동을 한 것은 2018년 초 Electronic Frontier Foundation(EFF)과 Lookout에 의해 처음 문서로 만들어 졌는데, 이 단체는 21개국에 걸쳐 수천 명의 희생자의 기업 지적 재산과 개인 신상 정보를 도용한 것으로 보고되었다.

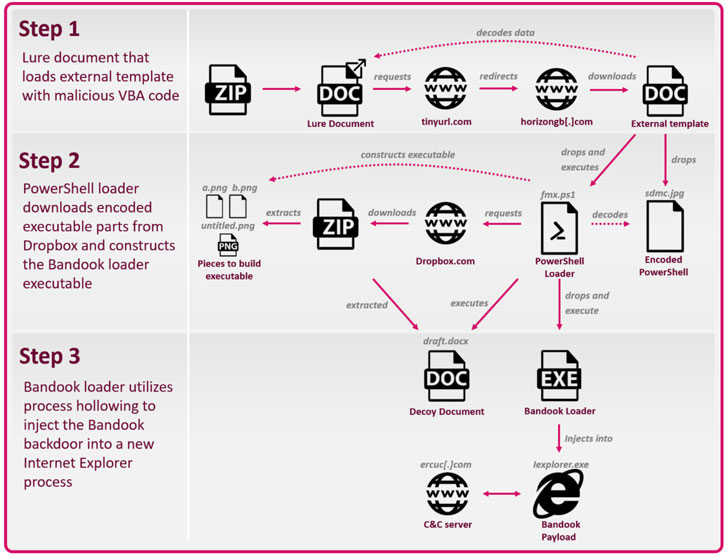

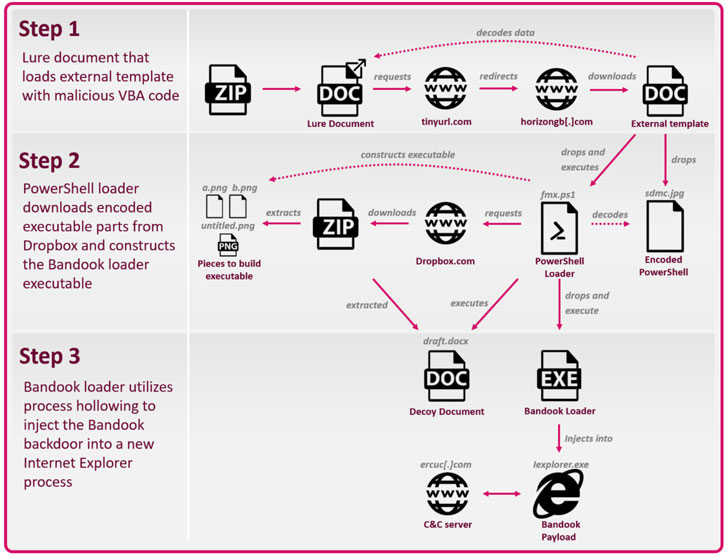

[그림1. Attack Flow]

적어도 2012년부터 활동해온 이 그룹은 레바논의 GDGS(General Security Officer of General Security)와 연계되어 국가 차원의 지속적인 위협으로 간주하고 있다.

EFF 와 Lookout은 서로 관련이 없어 보이는 캠페인에 대해 서로 다른 그룹이 같은 악성 프로그램 인프라를 동시에 사용하는 것은 APT 행위자가 "여러 가지 광범위한 글로벌 사이버 스파이 캠페인을 개최하고 있는 것으로 확인된 인프라를 사용하거나 관리하지 않는 것"이라고 추측하게 되었다.

Check Point Research에 따르면, 같은 그룹이 검출과 분석을 방해하기 위한 노력을 추가하여 새로운 종류의 반두크(Bandook)로 다시 돌아왔다고 한다.

A Three-Stage Infection Chain

감염체인은 마이크로소프트 워드 문서(예:"Certified documents.docx")가 ZIP 파일 안에 전달된 후 악성 매크로를 다운로드하여 원본 워드 문서 내에 암호화된 2단계 PowerShell 스크립트를 삭제 및 실행하는 3단계 프로세스다.

공격의 마지막 단계에서 이 PowerShell 스크립트는 Dropbox나 Bitbucket과 같은 클라우드 스토리지 서비스에서 인코딩된 실행 가능한 부품을 다운로드하여 Bandook 로더를 조립하는 데 사용되며, 이 로더는 새로운 Internet Explorer 프로세스에 RAT을 주입하는 기능을 제공한다.

2007년부터 상용화된 Bandook RAT는 스크린샷 캡처부터 다양한 파일 관련 작업 수행에 이르는 추가 명령을 받기 위해 원격 제어 서버와의 접촉을 설정한다는 점에서 백도어와 관련된 모든 기능을 갖추고 있다.

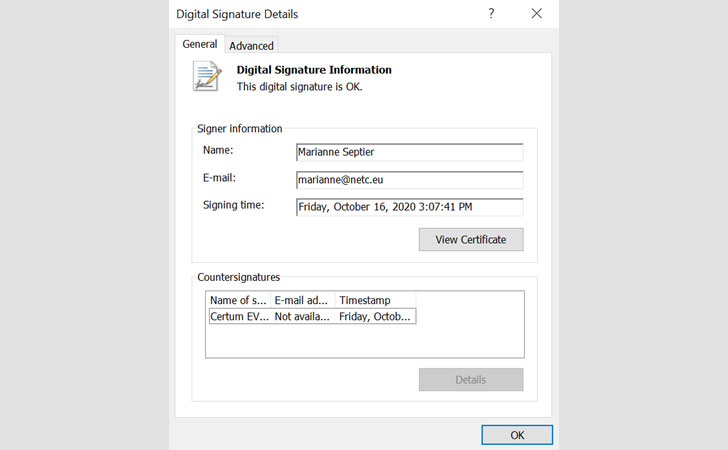

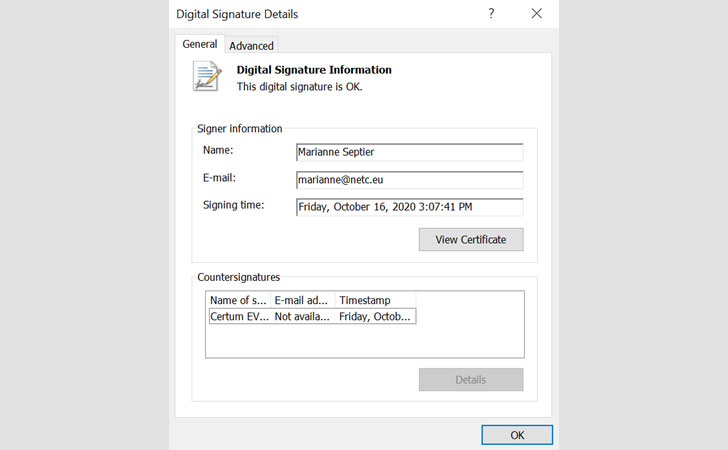

[그림2. Digital Signature Details]

그러나 Bandook은 11개의 명령만을 지원하는 슬림화된 버전의 악성코드로, 이전 버전은 무려 120개의 명령어가 특징인 것으로 알려져 악성코드의 발자국을 줄이고 탐지를 회피하려는 운영자들의 욕구를 시사하고 있다.

또한 이게 전부가 아니다. Check Point 연구원들은 Certum에서 발급한 유효한 인증서뿐만 아니라 완전한 디지털 서명과 서명되지 않은 변종 등 두 가지 샘플을 추가로 찾아냈는데, 이 샘플은 단일 기관이 운영하고 판매한다고 믿고 있다.

연구진은 "다른 공격적 보안 회사들처럼 운영 보안에서 실행될 수 있는 것도 아니고 실행될 수 있는 것도 아니지만, 이러한 공격에서 기반 구조의 배후 그룹은 운영의 탐지 및 분석을 방해하기 위해 여러 층의 보안, 유효한 인증서 및 기타 기법을 추가하면서 시간이 지날수록 개선되는 것 같다"고 결론지었다.

출처

https://thehackernews.com/2020/11/digitally-signed-bandook-malware-once.html