|

연구원들이 NSA에서 발견한 Windows CryptoAPI 버그에 대한 PoC 익스플로잇 공개 분석팀 2023.01.27 |

|

|

지난해 미국 국가안보국(NSA)과 영국 국가사이버보안센터(NCSC)가 마이크로소프트에 제보한 윈도우 CryptoAPI의 높은 심각도 보안 결함에 대한 개념증명(Poc) 코드가 공개됐다.

CVE-2022-34689(CVSS 점수: 7.5)로 추적되는 이 스푸핑 취약점은 2022년 8월에 발표된 패치 화요일 업데이트의 일부로 tech giant가 해결했지만 두 달 후인 2022년 10월 11일에야 공개되었다.

마이크로소프트는 당시 공개된 권고문에서 "공격자는 기존 공개 x.509 인증서를 조작해 자신의 신원을 속이고 대상 인증서로 인증이나 코드 서명과 같은 작업을 수행할 수 있다"고 밝혔다.

Windows CryptoAPI는 개발자가 데이터의 암호화/복호화 및 디지털 인증서를 사용한 인증과 같은 암호화 서비스를 응용 프로그램에 추가할 수 있는 인터페이스를 제공한다.

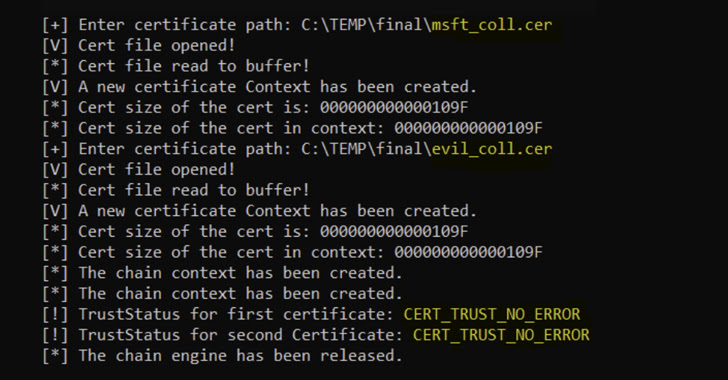

[그림 1. Windows CryptoAPI 스푸핑 취약점]

PoC를 공개한 웹 보안 회사 Akamai는 CVE-2022-34689가 x.509 인증서를 허용하도록 설계된 취약한 코드 조각이 인증서의 MD5 지문에만 의존하는 검사를 수행했다는 사실에 뿌리를 두고 있다고 밝혔다.

해시에 사용되는 메시지 다이제스트 알고리즘인 MD5는 해시 함수에서 충돌을 찾는 데 사용되는 암호 분석 방법인 생일 공격 위험으로 인해 2008년 12월 기본적으로 암호화되어 있지 않다.

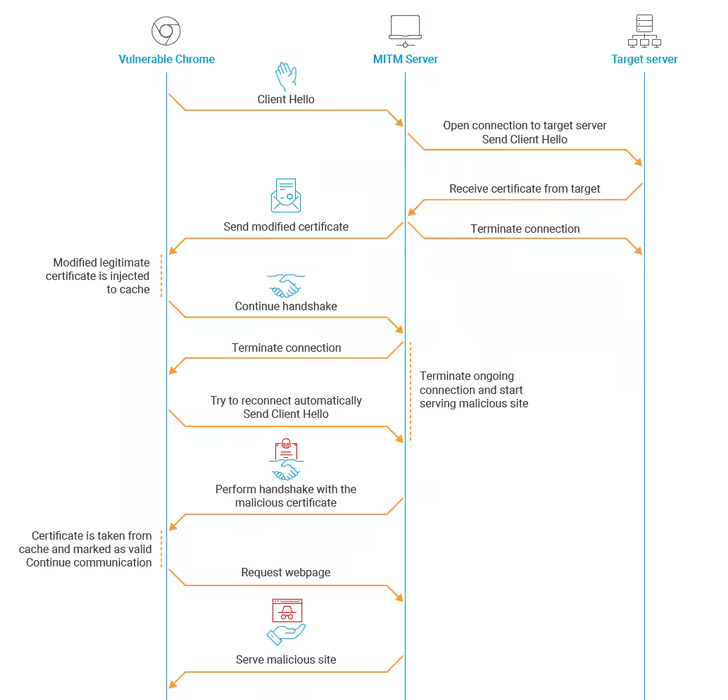

[그림 2. 공격 과정]

이 단점의 최종 효과는 악의적인 행위자가 합법적인 인증서의 수정된 버전을 피해자 앱에 제공한 다음 MD5 해시가 조작된 인증서와 충돌하는 새 인증서를 생성하고 원래 실체로 가장하는 데 사용한다는 것이다.

즉, 웹 브라우저의 취약한 버전이 악의적인 인증서를 신뢰하기 때문에 악성 침입자가 이 결함을 무기화하여 중간자(MitM) 공격을 수행하고 이전 버전의 Google 크롬(버전 48 이하)에 의존하는 사용자를 임의 웹 사이트로 리디렉션할 수 있다.

Akamai는 "인증서는 온라인 신원 확인에서 중요한 역할을 하므로 이 취약점이 공격자에게 유리하다."라고 말했다.

이 결함의 범위는 제한적이지만 매사추세츠에 본사를 둔 이 회사는 "아직도 이 API를 사용하는 많은 코드가 있으며 이 취약점에 노출될 수 있으므로 Windows 7과 같이 단종된 Windows 버전에 대해서도 패치가 필요하다."라고 지적했다.

출처 https://thehackernews.com/2023/01/researchers-release-poc-exploit-for.html |